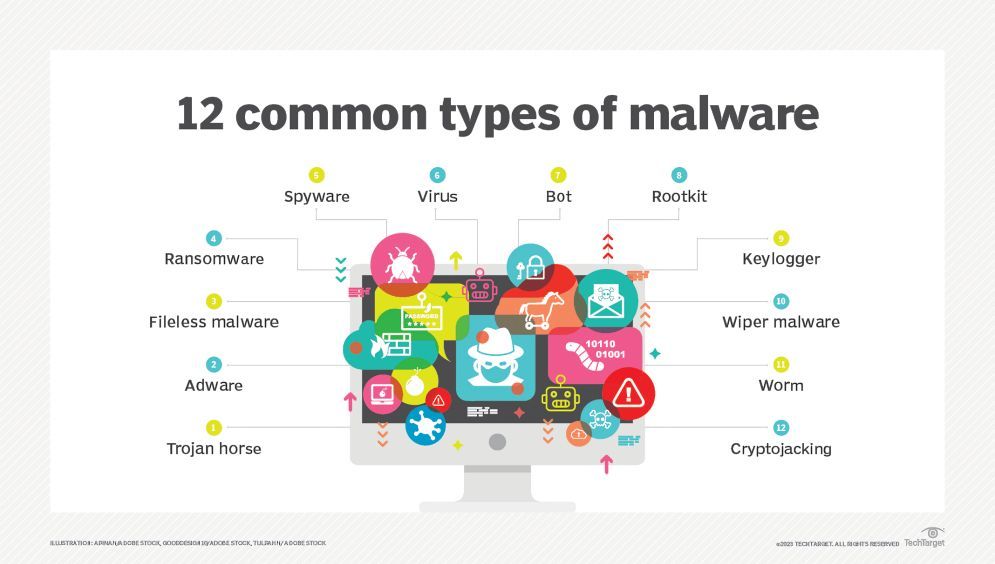

Termenul umbrelă malware este una dintre cele mai mari amenințări la adresa securității cibernetice cu care se confruntă întreprinderile. Aflați despre 12 tipuri comune de malware și despre cum să le preveniți. Malware este una dintre cele mai mari amenințări de securitate cu care se confruntă întreprinderile. Departamentele de securitate trebuie să monitorizeze în mod activ rețelele pentru a prinde și a conține malware înainte ca acesta să provoace daune mari. Cu toate acestea, cu programele malware , prevenirea este esențială. Dar pentru a preveni un atac, este esențial să înțelegem mai întâi ce este malware, împreună cu cele mai comune tipuri de malware.

Atacatorii folosesc programe malware, prescurtare pentru software rău intenționat, pentru a dăuna și a infecta în mod intenționat dispozitivele și rețelele. Termenul umbrelă cuprinde multe subcategorii, inclusiv următoarele: Viruses.

Worms. Ransomware. Bots. Trojan horses. Keyloggers. Rootkits. Spyware. Fileless malware. Cryptojacking. Wiper malware. Adware.

Viruși

Un virus de computer infectează dispozitivele și se reproduce pe toate sistemele. Virușii necesită intervenția umană pentru a se propaga. Odată ce utilizatorii descarcă codul rău intenționat pe dispozitivele lor adesea livrat prin reclame rău intenționate sau prin e-mailuri de phishing virusul se răspândește în sistemele lor. Virușii pot modifica funcțiile și aplicațiile computerului; copiați, ștergeți și exfiltrați datele; criptați datele pentru a efectua atacuri ransomware; și să efectueze atacuri DDoS. Virusul Zeus, detectat pentru prima dată în 2006, este folosit și astăzi de actorii amenințărilor. Atacatorii îl folosesc pentru a crea rețele bot și ca troian bancar pentru a fura datele financiare ale victimelor. Creatorii lui Zeus au lansat codul sursă al malware-ului în 2011, permițând actorilor de amenințări să creeze versiuni actualizate și mai amenințătoare ale virusului original.

Viermi

Un vierme de computer se auto-replica și infectează alte computere fără intervenția umană. Acest malware se inserează în dispozitive prin vulnerabilități de securitate sau legături sau fișiere rău intenționate. Odată înăuntru, viermii caută dispozitive din rețea pentru a ataca. Viermii trec adesea neobservați de utilizatori, de obicei deghizați în fișiere de lucru legitime. WannaCry , de asemenea, o formă de ransomware, este unul dintre cei mai cunoscuți viermi. Malware-ul a profitat de vulnerabilitatea EternalBlue în versiunile învechite ale protocolului Windows Server Message Block. În primul său an, viermele s-a răspândit în 150 de țări . Anul următor, a infectat aproape 5 milioane de dispozitive.

Ransomware

Ransomware-ul blochează sau criptează fișierele sau dispozitivele și obligă victimele să plătească o răscumpărare în schimbul reintrării. În timp ce ransomware și malware sunt adesea folosite sinonim, ransomware este o formă specifică de malware. Tipurile comune de ransomware includ următoarele: Ransomware-ul Locker blochează complet utilizatorii să nu acceseze dispozitivele lor. Crypto ransomware criptează toate sau unele fișiere de pe un dispozitiv. Extorsionare implică atacatorii care fură date și amenință că le vor publica dacă nu se plătește o răscumpărare. Ransomware-ul cu dublă extorcare criptează și exportă fișierele utilizatorilor. În acest fel, atacatorii pot primi plăți din răscumpărare și/sau din vânzarea datelor furate. Ransomware-ul pentru extorcare triplă adaugă un al treilea strat unui atac de extorcare dublă, de exemplu, un atac DDoS, pentru a solicita o posibilă a treia plată. Ransomware ca serviciu , cunoscut și sub numele de RaaS , permite afiliaților sau clienților să închirieze ransomware. În acest model de abonament, dezvoltatorul de ransomware primește un procent din fiecare răscumpărare plătită. Variantele de ransomware binecunoscute includ REvil, WannaCry și DarkSide, tulpina folosită în atacul Colonial Pipeline. Backup-urile datelor au fost mult timp apărarea de bază împotriva ransomware-ului. Cu o copie de rezervă adecvată, victimele își pot restabili fișierele dintr-o versiune bună cunoscută. Cu toate acestea, odată cu creșterea software-ului de extorsionare , organizațiile trebuie să urmeze alte măsuri pentru a -și proteja activele de ransomware , cum ar fi implementarea tehnologiilor avansate de protecție și antimalware.

Bots

Un bot este un malware cu auto-replicare care se răspândește pe alte dispozitive, creând o rețea de roboți sau o rețea botnet . Odată infectate, dispozitivele execută sarcini automate comandate de atacator. Rețelele bot sunt adesea folosite în atacurile DDoS. De asemenea, pot efectua înregistrarea tastelor și pot trimite e-mailuri de tip phishing. Mirai este un exemplu clasic de botnet. Acest malware, care a lansat un atac masiv DDoS în 2016, continuă să vizeze IoT și alte dispozitive astăzi. Cercetările arată, de asemenea, că rețelele bot au înflorit în timpul pandemiei de COVID-19. Dispozitivele infectate ale consumatorilor ținte comune ale Mirai și ale altor rețele bot utilizate de angajați la serviciu sau în rețelele angajaților care lucrează de acasă pe dispozitivele deținute de companie permit malware-ului să se răspândească în sistemele corporative.

Cai troieni

Un cal troian este un software rău intenționat care pare legitim pentru utilizatori. Troienii se bazează pe tehnici de inginerie socială pentru a invada dispozitivele. Odată ajuns în interiorul unui dispozitiv, sarcina utilă a troianului cod rău intenționat este instalată pentru a facilita exploatarea. Troienii oferă atacatorilor acces la un dispozitiv, efectuează înregistrarea tastelor, instalează viruși sau viermi și fură date. Troienii de acces la distanță ( RAT ) permit atacatorilor să preia controlul asupra unui dispozitiv infectat. Odată înăuntru, atacatorii pot folosi dispozitivul infectat pentru a infecta alte dispozitive cu RAT și pentru a crea un botnet. Un exemplu de troian este Emotet, descoperit pentru prima dată în 2014. În ciuda unei distrugeri globale la începutul anului 2021, atacatorii au reconstruit Emotet și continuă să ajute actorii amenințărilor să fure informațiile financiare ale victimelor.

Keylogger

Un keylogger este un program malware de supraveghere care monitorizează tiparele de apăsare a tastei. Actorii amenințărilor folosesc keylogger-urile pentru a obține numele de utilizator și parolele victimelor și alte date sensibile.

Keylogger-urile pot fi hardware sau software. Keyloggerele hardware sunt instalate manual pe tastaturi. După ce o victimă folosește tastatura, atacatorul trebuie să recupereze fizic dispozitivul. Keylogger-urile software, pe de altă parte, nu necesită acces fizic. Acestea sunt adesea descărcate de victime prin link-uri sau atașamente rău intenționate. Keylogger-urile software înregistrează apăsările de taste și încarcă datele către atacator. Keylogger-ul Agent Tesla a apărut pentru prima dată în 2014. Spyware-ul RAT îi afectează în continuare pe utilizatori, cu ultimele sale versiuni nu numai că înregistrează apăsările de la taste, ci și fac capturi de ecran ale dispozitivelor victimelor.

Managerii de parole ajută la prevenirea atacurilor cu keylogger, deoarece utilizatorii nu trebuie să-și completeze fizic numele de utilizator și parolele, împiedicând astfel un keylogger să le înregistreze.

Rootkit-uri

Un rootkit este un software rău intenționat care permite actorilor amenințărilor să acceseze și să controleze de la distanță un dispozitiv. Rootkit-urile facilitează răspândirea altor tipuri de malware, inclusiv ransomware, viruși și keylogger. Rootkit-urile rămân adesea nedetectate, deoarece, odată în interiorul unui dispozitiv, pot dezactiva software-ul antimalware și antivirus. Rootkit-urile intră de obicei în dispozitive și sisteme prin e-mailuri de phishing și atașamente rău intenționate . Pentru a detecta atacurile rootkit, echipele de securitate cibernetică ar trebui să analizeze comportamentul rețelei. Setați alerte, de exemplu, dacă un utilizator care se conectează în mod obișnuit la aceeași oră și în aceeași locație în fiecare zi se conectează brusc la o oră sau o locație diferită. Primul rootkit, NTRootkit, a apărut în 1999. Hacker Defender, unul dintre cele mai răspândite rootkit-uri din anii 2000, a fost lansat în 2003.

Spyware

Spyware este malware care se descarcă pe un dispozitiv fără știrea utilizatorului. Fură datele utilizatorilor pentru a le vinde agenților de publicitate și utilizatorilor externi. Programele spion pot urmări acreditările și pot obține detalii bancare și alte date sensibile. Infectează dispozitivele prin aplicații, linkuri, site-uri web și atașamente de e-mail rău intenționate. Programele spion pentru dispozitivele mobile, care se pot răspândi prin serviciul de mesaje scurte și serviciul de mesagerie multimedia, sunt deosebit de dăunătoare, deoarece urmăresc locația unui utilizator și are acces la camera și microfonul dispozitivului. Adware, keylogger, troieni și spyware mobil sunt toate forme de spyware. Pegasus este un program spion mobil care vizează dispozitivele iOS și Android. A fost descoperit pentru prima dată în 2016, moment în care a fost legat de furnizorul israelian de tehnologie NSO Group. Apple a intentat un proces împotriva vânzătorului în noiembrie 2021 pentru atacarea clienților și produselor Apple. Pegasus a fost, de asemenea, legat de asasinarea jurnalistului saudit Jamal Khashoggi în 2018.

Malware fără fișiere

Programele malware fără fișiere, spre deosebire de programele malware tradiționale, nu implică instalarea de cod de către atacatori pe hard disk-urile victimelor. Mai degrabă, folosește tehnici de viață din teren pentru a profita de instrumente legitime și probabil sigure inclusiv PowerShell, macrocomenzi Microsoft și Windows Management Infrastructure pentru a infecta sistemele victimelor. Programele malware fără fișiere se află în memoria computerului. Fără un executabil, poate evita instrumentele de detectare bazate pe fișiere și semnături, cum ar fi antivirus și antimalware. Rețineți că programele malware fără fișiere pot avea într-adevăr fișiere, dar atacurile nu lasă fișiere în urmă după finalizarea atacului, ceea ce face dificilă atribuirea. Frodo, Emotet și Sorebrect sunt exemple de malware fără fișiere.

Criptojacking

Criptominarea procesul de verificare a tranzacțiilor în cadrul unui blockchain este foarte profitabilă, dar necesită o putere de procesare imensă. Minerii sunt recompensați pentru fiecare tranzacție blockchain pe care o validează. Criptominarea rău intenționată, cunoscută sub numele de cryptojacking , permite actorilor amenințărilor să utilizeze resursele unui dispozitiv infectat inclusiv electricitatea și puterea de calcul pentru a efectua verificarea. Acest lucru poate duce la degradarea performanței dispozitivului infectat și la pierderea de bani din cauza resurselor furate. Coinhive, Vivin, XMRig Lucifer, WannaMine și RubyMiner sunt exemple de malware criptominer.

Wiper malware

Cunoscut și ca wiperware sau data wipers , acest malware este adesea clasificat ca un tip de ransomware. La fel ca și ransomware, scopul său este de a bloca accesul la datele victimei. Spre deosebire de ransomware, distruge datele mai degrabă decât să le rețină pentru o răscumpărare. Scopul atacurilor malware nu este câștigul financiar, ci ștergerea datelor. Actorii rău intenționați folosesc adesea programe malware pentru a-și acoperi urmele după un atac. NotPetya, Azov, HermeticWiper și WhisperGate sunt exemple de malware pentru ștergătoare.

Adware

Adware este un software care afișează sau descarcă reclame nedorite, de obicei sub formă de bannere sau ferestre pop-up. Acesta colectează istoricul browserului web și module cookie pentru a viza utilizatorii cu reclame specifice.

Nu toate programele adware sunt rău intenționate. Dezvoltatorii de software folosesc adware legitim cu acordul utilizatorilor pentru a compensa costurile dezvoltatorilor. Adware-ul rău intenționat, totuși, afișează reclame care ar putea duce la infecție dacă se face clic. Actorii amenințărilor folosesc vulnerabilități pentru a infecta sistemele de operare și pentru a plasa adware rău intenționat în aplicațiile preexistente. De asemenea, utilizatorii pot descărca aplicații deja corupte cu adware. Alternativ, adware-ul poate fi inclus într-un pachet de software atunci când descărcați o aplicație legitimă sau poate veni preinstalat pe un dispozitiv, cunoscut și sub numele de bloatware . Fireball, Gator, DollarRevenue și OpenSUpdater sunt exemple de adware.

Cum să preveniți atacurile malware

Igiena puternică de securitate cibernetică este cea mai bună apărare împotriva atacurilor malware. Premisa igienei cibernetice este similară cu cea a igienei personale: dacă o organizație menține un nivel ridicat de sănătate (securitate), evită să se îmbolnăvească (atacat). Practicile de igienă cibernetică care previn atacurile malware includ următoarele: Corectați și actualizați software-ul .Utilizați firewall-uri și software de securitate, cum ar fi antimalware și antivirus. Urmați cele mai bune practici de securitate a e-mailului . Implementați gateway-uri de securitate pentru e-mail . Evitați să faceți clic pe linkuri și să descărcați atașamente. Implementați un control puternic al accesului. Necesită autentificare multifactorială . Folosiți principiul cel mai mic privilegiu . Adoptă o strategie de securitate zero-trust . Monitorizați activitatea anormală sau suspectă. Efectuați cursuri regulate de conștientizare a securității pentru a-i învăța pe angajați despre pericolele diferitelor tipuri de malware și pentru a îndemna prudență atunci când dați clic pe linkuri și descărcați fișiere.