Un RAT (troian de acces la distanță) este un malware pe care un atacator îl folosește pentru a obține privilegii administrative complete și control de la distanță asupra unui computer țintă. RAT-urile sunt adesea descărcate împreună cu programe aparent legitime solicitate de utilizator cum ar fi jocurile video sau sunt trimise către ținta lor ca atașament de e-mail printr-un e-mail de phishing.

Ce este un RAT (troian de acces la distanță)?

Un RAT (troian de acces la distanță) este un malware pe care un atacator îl folosește pentru a obține privilegii administrative complete și control de la distanță asupra unui computer țintă. RAT-urile sunt adesea descărcate împreună cu programe aparent legitime solicitate de utilizator cum ar fi jocurile video sau sunt trimise către ținta lor ca atașament de e-mail printr-un e-mail de phishing . Odată ce sistemul gazdă este compromis, intrușii folosesc o ușă din spate pentru a controla gazda sau pot distribui RAT-uri către alte computere vulnerabile și pot stabili o rețea botnet .Aparținând familiei de viruși troieni , RAT-urile sunt special concepute pentru a se deghiza în conținut legitim.

Cum funcționează un troian de acces la distanță?

Un RAT este de obicei implementat ca o sarcină utilă rău intenționată folosind kituri de exploatare, cum ar fi Metasploit . Odată instalat, RAT se conectează la serverul de comandă și control , pe care hackerii îl controlează. Hackerii realizează această conexiune prin compromiterea unui port TCP deschis pe dispozitivul țintă. Un RAT poate fi instalat și prin e-mailuri de phishing, pachete de descărcare, link-uri web sau fișiere torrent. Utilizatorii sunt păcăliți să descarce fișiere rău intenționate prin tactici de inginerie socială sau RAT este instalat de actori amenințări după ce obțin acces fizic la mașina unei victime, cum ar fi printr-un atac de servitoare malefic .

Deoarece un RAT oferă o ușă în spate și permite controlul administrativ, dă putere intrusului să facă aproape orice pe computerul vizat, inclusiv următoarele.

Monitorizați comportamentul utilizatorului, cum ar fi apăsările de taste, prin keylogger și spyware. Accesați informații confidențiale, cum ar fi numere de card de credit și de securitate socială. Activați camera web a unui sistem și înregistrați video. Faceți capturi de ecran. Distribuiți viruși și programe malware, precum și lansați ransomware Formatați unitățile. Ștergeți, descărcați sau modificați fișiere și sisteme de fișiere.

De ce sunt troienii de acces la distanță o amenințare?

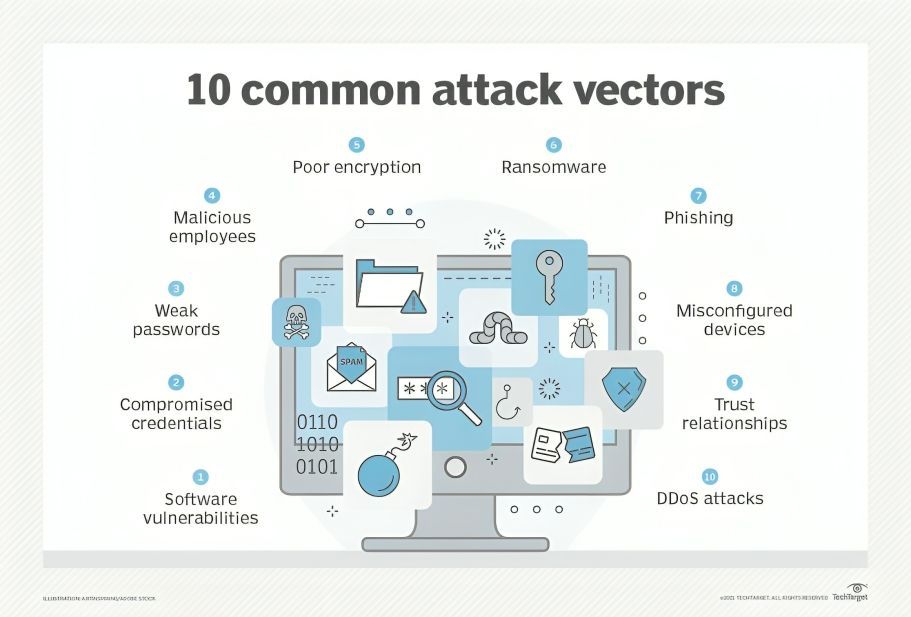

RAT-urile pot fi dificil de detectat, deoarece de obicei nu apar în listele de programe sau sarcini care rulează. Acțiunile pe care le efectuează pot fi similare cu cele ale aplicațiilor legitime. În plus, un intrus gestionează adesea nivelul de utilizare a resurselor, astfel încât o scădere a performanței să nu alerteze utilizatorul că ceva nu este în regulă. Spre deosebire de alți vectori de amenințări pentru securitatea cibernetică, RAT-urile sunt periculoase chiar și după ce au fost eliminate dintr-un sistem. Aceștia pot modifica fișierele și hard disk-urile, pot schimba datele și pot înregistra parolele și codurile de utilizator prin înregistrarea tastelor și capturile de ecran, toate acestea putând avea efecte de lungă durată.

Următoarele sunt câteva modalități în care un RAT poate pune în pericol utilizatorii, sistemele și organizațiile

Incercari de spionaj si santaj. Prin implementarea unui RAT, actorii amenințărilor pot obține acces la camera și microfonul smartphone-ului victimei și pot compromite confidențialitatea acestora. Aceștia pot fotografia utilizatorii și împrejurimile lor pentru a efectua alte atacuri sau a șantaja utilizatorii pentru un anumit tip de acord, cum ar fi furnizarea de bani de răscumpărare sau date secrete. Criptominare. Este obișnuit ca actorii amenințărilor să folosească RAT-uri pentru a extrage Bitcoin și alte criptomonede pe computerele victimelor. Atacatorii pot genera câștiguri semnificative prin răspândirea RAT-urilor pe numeroase dispozitive. Atacurile distribuite de refuz de serviciu (DDoS). RAT-urile instalate pe un număr mare de dispozitive pot fi folosite pentru a efectua un atac DDoS prin inundarea unui server țintă cu trafic falsificat. Deși un atac DDoS poate cauza degradarea performanței, utilizatorii nu știu de obicei că dispozitivele lor sunt folosite pentru a efectua astfel de atacuri. Stocare de fișiere la distanță. Pentru a se asigura că conturile și operațiunile lor nu sunt închise de către autorități, infractorii cibernetici pot folosi un RAT pentru a stoca conținut nelegitim pe dispozitivul unei victime, mai degrabă decât pe serverele lor de stocare . Compromis de sistem industrial. Actorii amenințărilor desfășoară adesea un RAT pentru a prelua controlul asupra sistemelor industriale la scară largă, cum ar fi apa și electricitatea. Scopul acestor atacuri cibernetice este de a provoca daune larg răspândite utilajelor industriale și de a întrerupe serviciile critice în anumite zone geografice.

Cum să vă protejați împotriva troienilor de acces la distanță

Aceleași criterii pentru protecția împotriva amenințărilor împotriva programelor malware și virușilor pot fi, de asemenea, eficiente împotriva RAT. Următoarele măsuri proactive pot ajuta la atenuarea troienilor de acces la distanță.

Deconectați dispozitivele

Primul pas de făcut după detectarea unei activități suspecte sau a prezenței unui RAT este deconectarea dispozitivelor de la rețea. Acest lucru previne activitatea rău intenționată suplimentară prin întreruperea conexiunii de la distanță a RAT instalat de la atacator.

Actualizați antivirus și firewall-uri

Țineți actualizate software-ul antivirus și firewall-urile și abțineți-vă de la descărcarea de programe sau de a deschide atașamente care nu provin dintr-o sursă de încredere. La nivel administrativ, blocați porturile neutilizate, dezactivați serviciile inactive și monitorizați traficul de ieșire.

Implementați autentificarea multifactorială

Autentificarea multifactorială ( MFA ) oferă un nivel suplimentar de securitate, deoarece sunt necesari doi sau mai mulți autentificatori înainte ca un serviciu să acorde acces. Deoarece majoritatea RAT încearcă să fure nume de utilizator și parole, configurarea și aplicarea MFA în întreaga organizație este un mecanism de apărare important.

Evitați linkurile și atașamentele suspecte

E-mailurile de phishing îi păcălesc pe utilizatorii nebănuiți să le deschidă. Odată ce o legătură sau un atașament rău intenționat este deschis, acesta poate distribui în secret malware și RAT-uri pe sistemul compromis. Formarea de conștientizare a securității ar trebui să fie oferită tuturor utilizatorilor din cadrul unei organizații, astfel încât aceștia să poată identifica cu ușurință e-mailurile de phishing și să evite descărcarea fișierelor și atașamentelor rău intenționate.

Instalați cele mai recente actualizări

Un sistem de operare (OS) ar trebui să fie întotdeauna patchizat cu cele mai recente actualizări, deoarece acestea conțin remedieri pentru vulnerabilități observate recent, exploatări, erori și programe malware, inclusiv RAT.

Utilizați un sistem de detectare a intruziunilor

Un sistem de detectare a intruziunilor ( IDS ) este utilizat pentru monitorizarea traficului de rețea și pentru detectarea anomaliilor sau activităților suspecte în rețea. Chiar dacă multe RAT-uri au evoluat pentru a evita detectarea, anumite IDSe-uri și instrumente avansate de amenințare persistentă ( APT ) pot fi benefice, deoarece pot detecta modele anormale de comportament, cum ar fi tastatura și mouse-ul care acționează ciudat sau solicită comenzi singure.

Folosiți principiul cel mai mic privilegiu

Principiul celor mai mici privilegii ( POLP ) este un concept de securitate computerizată care promovează accesul minim la sisteme și resurse. Cel mai mic privilegiu care este necesar pentru un loc de muncă este acordat inițial și este extins după cum este necesar. Accesul limitat poate servi ca un obstacol pentru ca actorii amenințări să obțină controlul deplin asupra unui sistem.

Cum să detectați troienii de acces la distanță

RAT-urile se pricep la eludarea detectării și chiar și software-ul antivirus puternic le poate rata. În timp ce doar scanările specifice pot detecta prezența unui RAT, următoarele cinci semne ar trebui să fie respectate atunci când căutați un troian de acces la distanță. Eșecul programului antivirus. Un program antivirus care se blochează în mod constant sau răspunde lent poate semnifica o infecție. Performanță lentă a sistemului. RAT-urile rulează în fundal și consumă multă putere de procesare. Un computer care rulează considerabil mai lent fără niciun motiv aparent ar putea fi infectat de un troian la distanță. Redirecționări de site-uri web. Dacă solicitările browserului sunt redirecționate în mod constant sau paginile web nu se încarcă, atunci poate fi un semn al unei infecții RAT. Fișiere neidentificabile. Orice fișiere sau programe care par de nerecunoscut sau care nu au fost descărcate sau instalate de utilizator ar trebui să fie observate cu atenție, deoarece ar putea fi legate de virusul troian. Cameră web operațională. Indicatorul luminos de pe o cameră web se aprinde de obicei atunci când un program accesează o cameră web, cum ar fi pentru aplicațiile de videoconferință. Cu toate acestea, dacă indicatorul luminos al camerei web se aprinde fără un motiv aparent, ar putea fi un semn al unei infecții RAT.

Exemple comune de troieni de acces la distanță

Orificiul din spate. Acest rootkit este unul dintre cele mai cunoscute exemple de RAT. Un grup de hackeri cunoscut sub numele de Cultul Vacii Moarte a creat Back Orifice pentru a expune deficiențele de securitate ale sistemului de operare Windows Microsoft

Fiară. Acest RAT folosește o arhitectură client-server și, deși a fost dezvoltat în 2002, este încă folosit astăzi pentru a viza atât sistemele Windows vechi, cât și cele noi.

Sakula. Cunoscut și sub numele de Sakurel și Viper, acest RAT a apărut pentru prima dată în 2012 și a fost folosit pe tot parcursul anului 2015 în atacuri direcționate. Actorii amenințărilor folosesc Sakula pentru a rula comenzi interactive și pentru a descărca și executa componente suplimentare.

Blackshades. Acest RAT cu autopropagare se răspândește prin trimiterea de link-uri către contactele din rețelele sociale ale utilizatorului infectat . Mașinile infectate sunt apoi folosite ca rețele bot pentru a lansa un atac DDoS .

CrossRAT. Acest RAT este deosebit de dificil de descoperit și poate viza majoritatea sistemelor de operare, inclusiv Linux, Windows, macOS și Solaris.

Saefko. Acest RAT, care este scris în .NET, rămâne în fundal și vede istoricul browser-ului utilizatorului, căutând să fure datele tranzacțiilor legate de criptomonede.

Miraj. Un tip de malware cunoscut și sub numele de APT, Mirage este condus de un grup chinez de hacking sponsorizat de stat care desfășoară activități de exfiltrare a datelor împotriva țintelor militare și guvernamentale.

Cu o multitudine de instrumente antimalware de pe piață, poate fi o provocare pentru organizații să aleagă pe cea potrivită nevoilor lor.